2

Linux防火墙很多年的产品迭代过程是ipfw->ipchains->iptables>nftables(4.0)。而我们现在用的是iptables这代产品。

iptables说明

是一种功能强大的信息包过滤工具,可用于添加、编辑和除去规则,这些规则是在做信息包过滤决定时,防火墙所遵循和组成的规则。这些规则存储在专用的信息包过滤表中,而这些表集成在 Linux 内核中。在信息包过滤表中,规则被分组放在链(chain)中。

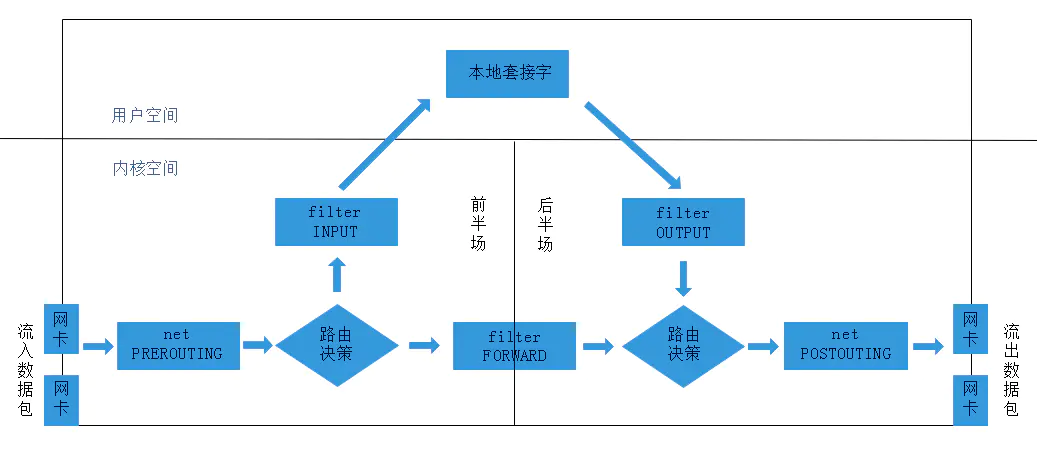

Linux在内核中设置了五个位置能实现包处理,任何报文到达这五个位置都要检查和我们设置的规则是否相符,是否满足,满足以后怎么处理,如没有符合的条件就按照默认处理机制去处理。因用户是不能操作内核的,内核中的所有接口都是通过系统调用向外提供的,所以Linux开发了一个在用户空间专门让用户通过系统调用操作内核的工具,可以用这个工具写内容送到内核这五个位置上,帮我们来生成规则,这个工具在用户空间上叫做iptables,在内核空间上叫做netfilter。

iptables五链

Linux内核中五个能过滤报文的位置称为五个钩子,分别是 prerouting、input、output、forward、postrouting,此后在钩子上定义规则。当iptables引用这些钩子时不能使用钩子名称,要使用与钩子名同名的全大写字母——链。

这五个链分别是

- PREROUTING:报文进入路由表之前

- INPUT:通过路由表后目标IP为本机

- FORWARD:通过路由表后目标IP不为本机

- OUTPUT:由本机产生,向外转发

- POSTROUTING:发送到网卡接口之前

流入的报文数据先在PREROUTING上做一些处理,然后在路由决策上判断报文中目标IP是本机还是其他主机,如果是本机发送到INPUT处理,是其他主机发送到FORWARD进行转发,到这一步的全部流程我们称之为前半场或上半场。之后本机处理好报文数据向外发送时,或者本机进程主动访问外部主机发送报文时都要发给OUTPUT来处理,无论是通过FORWARD进行报文转发或是来自OUTPUT过滤后的本机报文都要在次通过路由决策来判断经由主机的哪块网卡发送报文,每一块网卡都有下一条,都有下一台主机,路由来决策一条最佳的路线。路由过后,数据报文还在本地之前,可通过POSTROUTING对数据最后做一次处理。从上半场之后的全部步骤称为后半场或下半场。

按照报文流向区分:

- 流入本机:PREROUTING --> INPUT

- 由本机流出:OUTPUT --> POSTROUTING

- 转发:PREROUTING --> FORWARD --> POSTROUTING

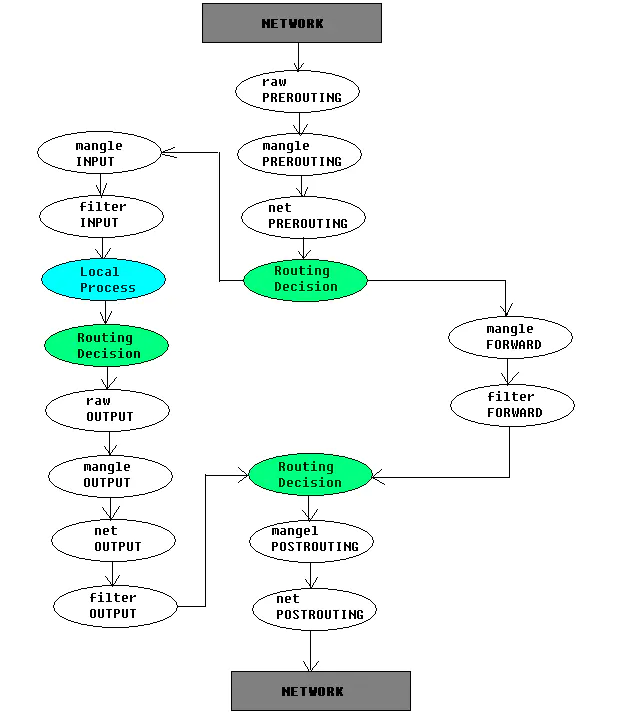

iptables四表

上面的五链是按照hook钩子来区分的,而四表是按照对数据包的操作来区分。4个表:filter,nat,mangle,raw,默认表是filter(没有指定表的时候就是filter表)。表的处理优先级:raw>mangle>nat>filter。

- filter:过滤,防火墙 PREROUTING, OUTPUT

- nat:修改源IP端口或目标IP或端口 PREROUTING,[INPUT,]OUTPUT,POSTROUTING

- mangle:拆解修改报文再封装 PREROUTING,INPUT,FORWARD,OUTPUT,POSTROUTING raw:关闭nat表上的连接追踪机制 PREROUTING, OUTPUT

iptables数据包流程

基本步骤如下:

- 数据包到达网络接口,比如 eth0。

- 进入 raw 表的 PREROUTING 链,作用是在连接跟踪之前事先处理数据包。

- 如果进行了连接跟踪,在此处理。

- 进入 mangle 表的 PREROUTING 链,在此可以修改数据包,比如 TOS 等。

- 进入 nat 表的 PREROUTING 链,可以在此做DNAT,但不要做过滤。

- 决定路由,看是交给本地主机还是转发给其它主机。

这里分两种不同的情况,一种是数据包转发给其它主机,这时候它会依次经过:

- 进入 mangle 表的 FORWARD 链,这里也比较特殊,这是在第一次路由决定之后,在进行最后的路由决定之前,我们仍然可以对数据包进行某些修改。

- 进入 filter 表的 FORWARD 链,在这里我们可以对所有转发的数据包进行过滤。需要注意的是:经过这里的数据包是转发的,方向是双向的。

- 进行路由决定。

- 进入 mangle 表的 POSTROUTING 链,到这里已经做完了所有的路由决定,但数据包仍然在本地主机,我们还可以进行某些修改。

- 进入 nat 表的 POSTROUTING 链,在这里一般都是用来做 SNAT ,不要在这里进行过滤。

- 进入出去的网络接口。完毕。

另一种情况是,数据包就是发给本地主机的,那么它会依次穿过:

- 进入 mangle 表的 INPUT 链,这里是在路由之后,交由本地主机之前,我们也可以进行一些相应的修改。

- 进入 filter 表的 INPUT 链,在这里我们可以对流入的所有数据包进行过滤,无论它来自哪个网络接口。

- 交给本地主机的应用程序进行处理。

- 处理完毕后进行路由决定,看该往那里发出。

- 进入 raw 表的 OUTPUT 链,这里是在连接跟踪处理本地的数据包之前。

- 连接跟踪对本地的数据包进行处理。

- 进入 mangle 表的 OUTPUT 链,在这里我们可以修改数据包,但不要做过滤。

- 进入 nat 表的 OUTPUT 链,可以对防火墙自己发出的数据做 NAT 。

- 进入 filter 表的 OUTPUT 链,可以对本地出去的数据包进行过滤。

- 再次进行路由决定。

- 进入 mangle 表的 POSTROUTING 链,同上一种情况的第9步。注意,这里不光对经过防火墙的数据包进行处理,还对防火墙自己产生的数据包进行处理。

- 进入 nat 表的 POSTROUTING 链,同上一种情况的第10步。

- 进入出去的网络接口。完毕。